Hay muchas formas de atacar un sistema, pero ¿en qué se diferencian unas de otras?, Aquí les dejo una recopilación de los tipos de ataques que se pueden hacer sobre un sistema.

Podemos definir una intrusión como un conjunto de acciones que intentan comprometer la integridad, confidencialidad o disponibilidad de un recurso.

Aunque una máquina tenga varios controles de seguridad implementados, el software que ésta tiene instalado puede tener problemas de seguridad y conducir a una posible intrusión.

TIPOS DE INTRUSIONES:

Connection Flood

Los servicios TCP orientados a conexión (telnet, ftp, http, smtp…) tienen un límite máximo de conexiones simultáneas, si este límite se alcanza, cualquier conexión nueva es rechazada.

DoS : Denial of Service

Un ataque de denegación de servicio se centra en sobrepasar los límites de recursos establecidos para un servicio determinado, obteniendo como resultado la eliminación temporal del servicio.

Finger Bomb

Se trata de un tipo de ataque DoS que permite forzar al sistema destino a un consumo elevado de CPU, realizando una petición finger recursiva.

DDoS

Es una variante más potente que denegación de servicios, son los ataques de denegación de servicio distribuidos, que se basan en realizar ataques DoS de forma masiva a un mismo objetivo desde diferentes localizaciones en la red, de forma que la potencia de ataque sea mucho mayor.

Fingerprinting

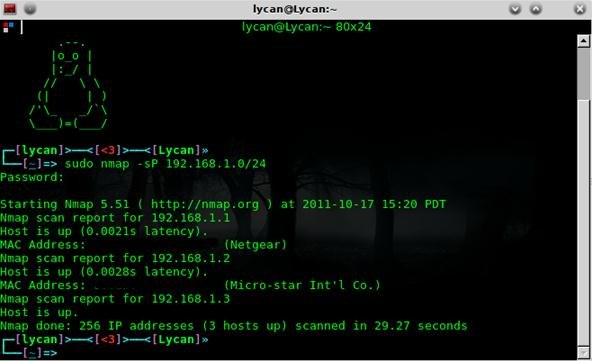

Se trata de una técnica más específica que permite extraer información de un sistema en concreto. El objetivo principal suele ser extraer el sistema operativo que se ejecuta en la máquina destino.

Una de las herramientas que proporciona esta información es nmap.

Footprinting

También llamado huella identificativa. Se trata de recoger todo tipo de información del objetivo a atacar, este tipo de información se puede extraer a nivel de una red. Existen numerosas utilidades para recoger información de un sistema: ping, whois, finger, rusers, nslookup, rcpinfo, telnet, dig, nmap… Eavesdropping Es una variante de sniffing con la diferencia que contempla el tráfico que circula por la red, pero sin modificar el contenido del sistema.

Escaneo de puertos

El escaneo de puertos determina los servicios de cada máquina, se descubren puntos de entrada a los mimos que abren nuevas vulnerabilidades.

Una completa herramienta para escaneo de puertos es la ya nombrada nmap.

Entre otras herramientas de características similares encontramos:

NESSUS: http://www.nessus.org (UNIX Y WIN)

SATAN: http://www.fish.com/satan (UNIX)

SARA: http://www-arc.com/sara

TITAN: http://www.fish/titan (solaris)

Este tipo de herramientas permite comprobar si un sistema es vulnerable a un conjunto de problemas de seguridad, avisándonos sobre ellas y su posible solución.

IP spoofing

Se basa en actuar en nombre de otro usuario tal y como si se fuese él mismo. Se basa en la generación de paquetes IP con una dirección origen falsa. El motivo es porque existe un dispositivo de filtrado de trafico con esa dirección IP origen.

Land

Este ataque permite bloquear un sistema, mediante el envío de un paquete SYN cuya dirección IP fuente y destino es la misma.

Masquerading

Este ataque consiste en suplantar la identidad de cierto usuario autorizado de un sistema informático o su entorno, esta suplantación puede realizarse electrónicamente o en persona.

Net Flood

El objetivo de este ataque es disminuir la capacidad de conexión a la red de un sistema, saturando sus enlaces de comunicaciones. Por ejemplo, si un enlace de una organización tiene un ancho de banda de 30Mb y un atacante de 100Mb, prácticamente la totalidad del trafico cursado por la organización pertenecerá al atacante, por lo que no podrá enviarse tráfico útil.

Sesion hijaking

Esta técnica consiste en apoderarse de una sesión ya establecida. Esto podría suponer el obviar todo el proceso de autenticación previo, el atacante debe situarse entre el equipo que estableció la conexión original y la víctima.

Shoulder surfing

Consiste en espiar físicamente a los usuarios para obtener generalmente las claves de acceso. Descuidos tan notables como dejar las contraseñas debajo del teclado o anotadas en cualquier papel.

Source routing

Esta funcionalidad propia del protocolo IP permite enviar dentro del mismo paquete de datos la información necesaria para su enrutamiento, es decir, la dirección IP de cada uno de los dispositivos de red intermedios q deben cruzarse hasta llegar al destino final.

Desde el punto de vista de la seguridad supone que un atacante es capaz de manejar por donde deben viajar sus paquetes OP, saltándose todas las reglas de enrutamiento definidas en los dispositivos de red. También, permite la realización de pruebas para conocer la topología de la red. Está unida a la técnica IP spoofing.

Phising

Delito que se comete por intentar adquirir información confidencial de forma fraudulenta, como puede ser contraseñas o información sobre las tarjetas de crédito. En este caso el phiser se hace pasar como una persona de confianza mediante correo electrónico normalmente.

Ping of death

Conocido como el ping de la muerte, este ataque se basa en enviar un paquete de ping (ICMP echo request) de un tamaño muy grande. El resultado obtenido en muchas ocasiones es que el sistema destino deja de proveer servicio al bloquearse ya sea reiniciándose o apagándose.

Routing protocols

Los protocolos de enrutamiento pueden ser vulnerados principalmente mediante la introducción de paquetes de actualización de rutas, de forma que es posible condicionar los caminos que seguirá el tráfico según un criterio establecido.

Uno de los protocolos que puede ser falseado (spoofing) es RIP.

SMTP Flood

Consiste en el envío masivo de mensajes de correo electrónico a grandes listas de usuarios de forma continua, con lo provocaría una saturación de los servidores de correo destino e intermedios.

SMTP Spoofing y Spamming

En el nivel de aplicación, protocolo SMTP (puerto 25) es posible falsear la dirección fuente de un correo o email, enviando por tanto mensajes en nombre de otra persona. El protocolo no lleva a cabo ningún mecanismo de autenticación cuando se realiza la conexión TCP al puerto asociado.

Smurf

Esta técnica esta dentro del concepto de Net Flood con la característica que se aprovecha de de broadcast de las redes.

Si la dirección de broadcast se encuentra accesible desde una red exterior, es posible que un atacante pueda enviar un paquete de datos a la misma, provocando que todos los sistemas pertenecientes a dicha red respondas simultáneamente.

Sniffing

Permite la obtención de una gran cantidad de información enviada sin encriptar, como por ejemplo usuarios, direcciones emails, claves, números de tarjetas de crédito…

Los sniffers operan activando una de las interfaces de red del sistema en modo promiscuo. De este modo, el sniffer almacenará en un log todo el tráfico que circule por la tarjeta de red.

Snooping

Variante de sniffing, basada en el almacenamiento de la información obtenida en el ordenador atacante. Se asocia a la obtención de la información en un sistema y no solo a la extraída del tráfico de la red. En este caso tampoco se modifica la información incluida en la transmisión.

SPAM

Consiste en el envío masivo de un mensaje de correo a muchos usuarios destino, pudiendo llegar a saturarse los servidores de correo.

TCP Syn Flood

Dentro de los ataques. Consiste en el envío masivo de paquetes de establecimiento de conexión (SYN) contra un sistema.

Espero pueda servirles esta pequeña recopilación orientada a formas de atacar un sistema.

Fuente: carluys

No hay comentarios:

Publicar un comentario